포스트 퀀텀 암호화(양자 내성 암호 VPN) 기능 설명

방문자문께서 최근 NordVPN 업데이트에 ‘양자 암호화’ 기능이 생겼는데 활성화를 꼭 해야하느냐고 여쭤봐주셨는데요. 저는 이 기능이 지금 딱히 필요없을거라 생각해서 신경쓰지 않았는데 궁금하신 분들도 계시겠구나 싶어서 따로 글을 작성하게 됐습니다.

다른 회사들은 어떤지도 함께 알아볼게요.

Contents

업데이트 내역

릴리즈 노트는 영어로 되어있어서 제가 번역해서 올려드릴게요.

- 양자 컴퓨팅 기술이 발전함에 따라, 우리의 데이터 보호 조치도 강화되었습니다. 이제 미래의 사이버 위협에 대비해 포스트-양자 암호화(Post-Quantum Encryption)를 활성화할 수 있습니다. 준비하는 것이 나중에 후회하는 것보다 항상 낫습니다. 말 그대로, “양자 내성을 갖추세요.”

- 오프라인 상태가 되어도 자동 연결(Auto-Connect)이 꺼지지 않습니다. 연결이 일시 중지되었다가 온라인으로 돌아오면 즉시 재연결됩니다.

- 색상이 약간 변경되어 눈에 더 편안하도록 개선되었습니다.

- 연결 상태 표시가 모든 화면에서 더 일관되게 유지됩니다. 왜냐하면, 일관성은 멋지니까요.

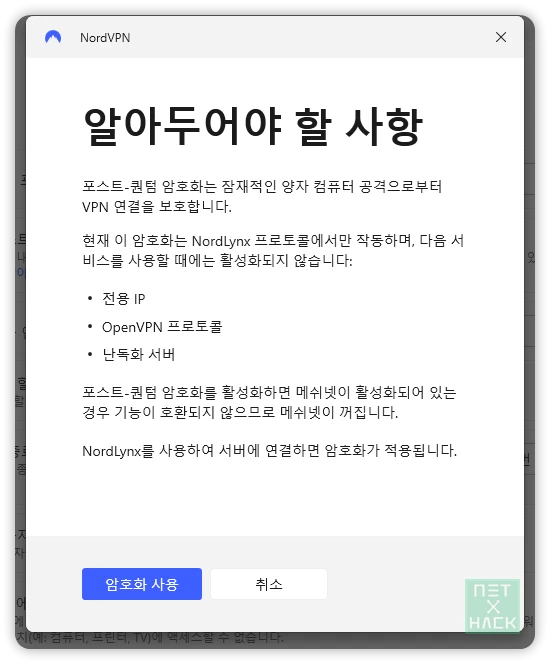

알아두어야 할 사항

포스트-퀀텀 암호화는 잠재적인 양자 컴퓨터 공격으로부터 VPN 연결을 보호합니다.

현재 이 암호화는 NordLynx 프로토콜에서만 작동하며, 다음 서비스를 사용할 때에는 활성화되지 않습니다:

- 전용 IP

- OpenVPN 프로토콜

- 난독화 서버

포스트-퀀텀 암호화를 활성화하면 메쉬넷이 활성화되어 있는 경우 기능이 호환되지 않으므로 메쉬넷이 꺼집니다.

NordLynx를 사용하여 서버에 연결하면 암호화가 적용됩니다.

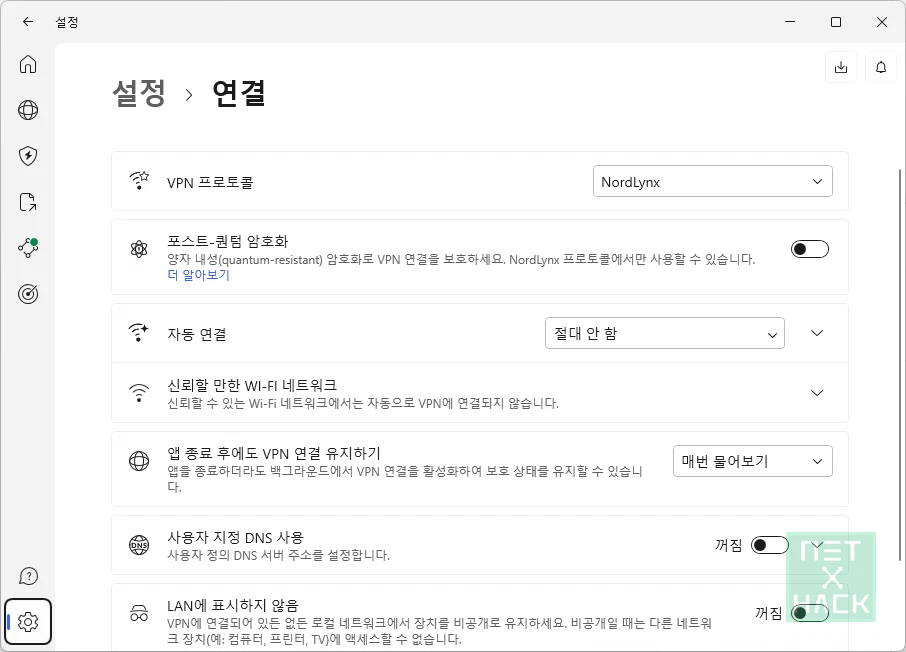

설정

설정 – 연결 들어가시면 프로토콜 아래 포스트-퀀텀 암호화 활성화 옵션이 있습니다. 양자 내성(quantum-resistant) 암호화로 VPN 연결을 보호할 수 있으며 Nordlynx 프로토콜에서만 사용할 수 있다고 설명되어있습니다.

좀 더 자세히 알아볼게요.

Post-Quantum Cryptography (PQC)

포스트-퀀텀 암호화(Post-Quantum Cryptography, PQC) 이 부분에 대해 NordVPN 공식 블로그에 글이 올라오긴 했지만 아직 영문으로만 나와있고 내용이 매우 길어요. 번역 후 요약된 부분을 옮겨드릴게요.

포스트-퀀텀 암호화: 미래의 데이터 보안

미래의 양자 컴퓨터는 현재의 암호화 기술을 풀 가능성이 높습니다.

포스트-퀀텀 암호화(Post-Quantum Cryptography, PQC)는 양자 컴퓨터의 발전으로 인해 발생할 수 있는 보안 위협을 막기 위한 새로운 암호화 기술이며, PQC는 이러한 위협에 대비해 데이터를 보호하는 새로운 방식의 암호화 알고리즘을 개발하고 있습니다.

PQC의 주요 내용 요약

1. 포스트-퀀텀 암호화란?

- PQC는 양자 컴퓨터 공격에 견딜 수 있는 암호화 알고리즘을 설계하는 데 중점을 둔 기술입니다.

- 현재의 암호화는 온라인 거래, 디지털 서명, 민감한 데이터 등을 보호하지만, 양자 컴퓨터는 이를 위협할 수 있습니다.

- PQC는 전통적인 컴퓨터 기술을 사용해 양자 컴퓨터의 위협에도 견딜 수 있는 암호화 방식을 제공합니다.

2. PQC와 양자 암호화의 차이

- PQC: 기존 하드웨어에서 실행 가능하며, 전통적인 암호화 방식을 강화하여 양자 컴퓨터 공격을 방어.

- 양자 암호화(QC): 양자 키 분배(QKD)와 같은 양자 물리학 원리를 사용하며, 특수한 양자 하드웨어가 필요.

| 특징 | PQC | QC (Quantum cryptography ) |

|---|---|---|

| 기반 | 양자 공격에 저항하는 기존 알고리즘 사용 | 양자 물리학 원리 |

| 하드웨어 요구사항 | 기존 하드웨어에서 실행 가능 | 특수한 양자 하드웨어 필요 |

| 타당성 | 현재 실현 가능하고 활발하게 개발 중 | 전문화된 네트워크 및 환경으로 제한됨 |

| 현재 가능성 | 실질적으로 개발 및 표준화 진행중 | 제한적이고 실험적 단계 |

3. PQC의 주요 알고리즘 유형

- 격자 기반 암호화: 복잡한 다차원 격자를 사용하여 데이터 보호. 효율성과 보안성이 뛰어남.

- 예: Kyber, NTRU, Falcon (카이버는 NIST 포스트 퀀텀 암호화 프로젝트의 최종 후보 중 하나로 거론 된다고 함)

- 코드 기반 암호화: 오류 정정 코드로 데이터를 숨겨 보안성 강화.

- 예: Classic McEliece, BIKE

- 해시 기반 암호화: 데이터의 고유한 디지털 지문을 사용해 보안을 유지.

- 예: SPHINCS+, LMS

- 다항식 암호화: 여러 변수로 구성된 수학적 퍼즐을 기반으로 암호화.

- 예: Rainbow, GeMSS

- 아이소지니 기반 암호화: 타원 곡선의 특정 경로를 활용해 경량 암호화.

- 예: SIKE, CSIDH

4. 양자 컴퓨터가 현재 암호화를 위협하는 이유

- 양자 컴퓨터는 전통적인 컴퓨터보다 특정 수학 문제를 훨씬 빠르게 해결할 수 있어 현재의 RSA, ECC 등의 암호화를 해독할 수 있습니다.

- 예: Shor’s 알고리즘은 RSA와 ECC에서 사용되는 수학 문제를 효율적으로 풀어낼 수 있음.

5. NordVPN의 포스트-퀀텀 암호화

- 최초 도입: 2024년 9월, NordVPN은 Linux 앱에서 NordLynx 프로토콜 기반으로 PQC를 최초 도입.

- 기능: 양자 공격에 대비한 안전한 연결 제공.

- 향후 계획: Windows 사용자를 대상으로 2024년 12월, 기타 플랫폼은 2025년에 출시 예정.

- 활성화 방법: 사용자 설정에서 PQC 기능을 활성화하면 NordLynx 연결 시 적용.

6. PQC가 가져올 미래의 변화

- 기업: 금융, 의료, 정부 기관 등 민감한 데이터를 다루는 분야에서 필수 기술로 자리잡을 것. 예: “지금 수집하고 나중에 해독한다(Harvest Now, Decrypt Later)” 같은 공격에 대비 가능.

- 개인: 은행 정보, 의료 기록 등 민감한 데이터를 보호하며, VPN 및 보안 메시징 앱과 같은 도구에서 사용 가능.

그리고

왜 NordLynx에서만 사용될까요? 제가 볼땐 Wireguard와 관련이 있습니다. 문서를 보면 ‘Post-Quantum Secrecy’에 관한 부분이 있습니다.

WireGuard는 기본적으로 포스트-퀀텀 보안을 제공하지 않습니다. 그러나 프리-쉐어드 키(pre-shared key) 매개변수를 사용하면 포스트-퀀텀 비밀성을 추가할 수 있습니다. 공용 키를 직접 전송하지 않고 해싱(hashing)하여 사용할 경우 포스트-퀀텀 보안성을 제공할 수는 있지만, 이는 WireGuard의 핸드셰이크 기반인 Noise 프로토콜 프레임워크의 일부가 아니며, 이러한 해싱 기술도 포스트-퀀텀 환경에서 선제적 비밀성(forward secrecy)을 보장하지는 못합니다.

포스트-퀀텀 보안을 위해 가장 효과적인 방법은 WireGuard 위에 진정한 포스트-퀀텀 핸드셰이크를 실행한 후, 해당 키를 WireGuard의 프리-쉐어드 키 슬롯에 삽입하는 것입니다.

https://www.wireguard.com/known-limitations

NordLynx가 와이어가드 기반이기 때문에 이 부분과 관련해 NordLynx 선택시에만 기능이 활성화되는 것이라고 추측하고 있습니다.

다른 VPN 회사는?

ProtonVPN은 Proton은 OpenPGP.js 및 Gopenpgp와 같이 Proton이 유지 관리하는 무료 오픈 소스 라이브러리를 통해 누구나 사용할 수 있는 개방형 암호화 표준인 OpenPGP에서 양자 내성 암호화 알고리즘의 표준화를 주도하겠다고 2023년 10월에 글을 올렸는데 현재 어떻게 진행중인지는 확인해보지 않았습니다.

Mullvad, IVPN도 퀀텀 터널 등의 이름으로 제공중인데 Classic McEliece와 Kyber 알고리즘을 사용합니다.

ExpressVPN은 2023년 10월에 Post-Quantum Protection 기술을 도입했고 자체 제작 프로토콜인 lightway에 기본적으로 포함되어 제공중이며 liboqs, Kyber(UDP – P256_KYBER_LEVEL1, TCP – P521_KYBER_LEVEL5)를 활용할거라고 적어놨네요.

열심히 경쟁하면서 양자 컴퓨터 시대가 오더라도 지금처럼 안심하고 인터넷을 할 수 있도록 보호해줬으면 좋겠습니다.

인터넷 시대에서는 AI와 양자 컴퓨터의 등장으로 인해 미래에서 개인 정보 및 보안 관련 문제를 어느 부분 정도만 위험될 수 있을꺼라 예상됩니다. 그러나, AI와 양자 컴퓨터가 시간이 지나갈수록 암호화 기술을 푸는 가능성이 높다고 생각합니다.

“지금은 아니지만 2029~2034년 안에서 암호화 기술에 취약점될 가능성이 높아있다고 예상하고 있습니다.” (Nord측의 블로그에서 질문에 Nord VPN측의 답변이 나와있습니다.)

그래서 이 포스트 퀀텀 암호화 기능은 개인 정보와 보안을 강력하게 보호하기 위함에도 누구나 필수가 될 것입니다.

이에 대해서 Netxhack님의 생각은 어떻게 하시는지 궁금합니다.

기술 발전이 너무나 빠르고 앞으로 대응 기술이 어떻게 나올지 전혀 감이 잡히질 않습니다.

양자 컴퓨터로 해킹이 가능하다고해도 양자 컴퓨터를 보유하고 운용 가능한 주체가 한동안은 극소수일 것이고, 우리의 관심사인 VPN에 포커스를 맞춰보자면 양자 컴퓨터 도입과 VPN 암호화 통신을 실시간으로 해킹할 수 있는 시스템과 인력이 갖춰지려면 아직 꽤 많은 시간이 남아있다고 생각하고 있습니다.

속보) 텔레그램 한국에 데이터 넘겨 투명성 보고서 보세요.

확인하고 저녁쯤 업데이트하겠습니다.