중국산 로봇 청소기 해킹 사건: 사생활 유출, 유명 브랜드는 안전할까?

뉴스에서 로봇 청소기 해킹 사건이 보도되면서 많은 분들이 우려하고 있습니다. 저도 벌써 로봇 청소기를 3대째 사용하고 있는데요. 로봇 청소기 1세대, 2세대 정도까지만 하더라도 맵핑에 관해 “로봇 청소기가 인식하는 우리집 맵이 다 중국으로 전송되는거 아니냐, 한국인들의 집 구조에 관한 정보들 엄청 넘어가겠다.” 이런 말들을 농담반 진담반으로 많이 했었죠.

하지만 저도 그렇고 많은 분들이 이젠 로청없이는 살지 못하는 몸이 되어버렸어요. 자동 물걸레 세척 기능까지 맛보고나면 없던 시절로 다시는 돌아갈 수 없게 됩니다. 그런 상황에서 꽤 유명한 로봇 청소기 브랜드의 제품이 해킹 이슈가 떠버렸는데..

Contents

로봇 청소기 해킹 당한 모델

2024년 10월 미국 로스앤젤레스, 앨페소 등 여러 도시에서 Ecovacs Deebot X2 로봇 청소기가 해킹되어, 해커들이 기기를 물리적으로 조작하고 내장 스피커를 통해 인종차별적 욕설을 내뱉는 사건이 발생했습니다. 다른 사건보다 충격적이었던 것은 단순히 카메라로 집 내부를 훔쳐본 정도가 아니라 사람 목소리로 욕설까지 나왔다는 것이라 실제 집에 사람이 숨어있는 것과 가깝게 느껴졌기 때문입니다.

피해자 중 한 명인 미네소타의 변호사는 자택에서 로봇 청소기가 원격으로 조작되며 인종차별적 발언을 반복하는 것을 앱을 통해 확인했으며, 해커가 청소기의 카메라에 접근해 실시간으로 가족을 관찰하고 있음을 발견했습니다.

왜 그리고 어떻게 해킹됐나?

이는 일회성 해킹 문제로 덮을 수 없기 때문에 더 불안합니다.

보안 연구원들이 몇 달 전에 위에 언급된 모델에서 Bluetooth 및 PIN 코드 보안 취약점을 발견해 Ecovacs에 알렸는데 사건이 터질때까지 해결을 하지 못했다고 합니다. 이는 로봇 청소기 제조사의 역량 문제라면 그나마 다행이지만 쉽게 수정할 수 없는 부분이라면 앞으로 지속적으로 반복되는 피해가 발생할 수 있습니다.

이에 관해 좀 더 자세히 검색해보았습니다.

미리 경고한 보안 전문가는 Dennis Giese, braelynn 두 사람으로 DEFCON 32에서 실제로 해킹을 시연했었습니다.

이들이 제기한 문제점은 130미터 떨어진 곳에서 블루투스를 통해 악성 페이로드 전송으로 로봇을 해킹하거나 원격 제어가 가능하다는 것이었는데요. 에코백스 뿐 아니라 거의 모든 IoT(사물인터넷) 기기들 또한 잠재적인 가능성을 가지고 있다고 이야기 했습니다.

이번에 논란이 됐던 부분이 블루투스를 통한 해킹이었다면 그나마 불행 중 다행일지도 모르겠습니다. 지금 당장은 근거리에서만 가능하다는 것이니까요. 이번 사건 역시 한번에 수백, 수천대가 해킹된 것이 아니기 때문에 블루투스를 통한 공격으로 추측하는것이 합리적인 것 같습니다.

그게 아니라면.. 후우..;;

신뢰할 수 있는 전문가들인가?

이 보안 전문가들은 2017년부터 꾸준하게 로봇청소기 보안에 관해 연구해왔습니다. 에코백스를 많이 타겟으로 삼았는데 그 이유는 글로벌 점유율이 높아서였다고 합니다.

- 2017년 : 샤오미, 로보락 s5, s6 Max, S7 등

- 2018년 : Ecovacs Deebot 900

- 펌웨어가 보호되지 않음, TLS가 깨짐, 무결성 보호 없음

- 악성 OTA(무선 업데이트)를 통해 MITM(중간자 공격)으로 디바이스를 루팅할 수 있음

- 문제: 하드웨어가 매우 취약함

- 2021년 (DEFCON29)

- Roborock S6 MaxV, Dreame L10

- 보안 부팅 및 보안 기능 우회

- Deebot X1

- 30분만에 루팅해서 파일 시스템 수정

- Roborock S6 MaxV, Dreame L10

- 2023년 (DEFCON31 & CCC Camp)

- Dreame, Roborock, Narwal, Shark

- 부트로더 트릭을 통한 보안 부팅 우회

- Dreame, Roborock, Narwal, Shark

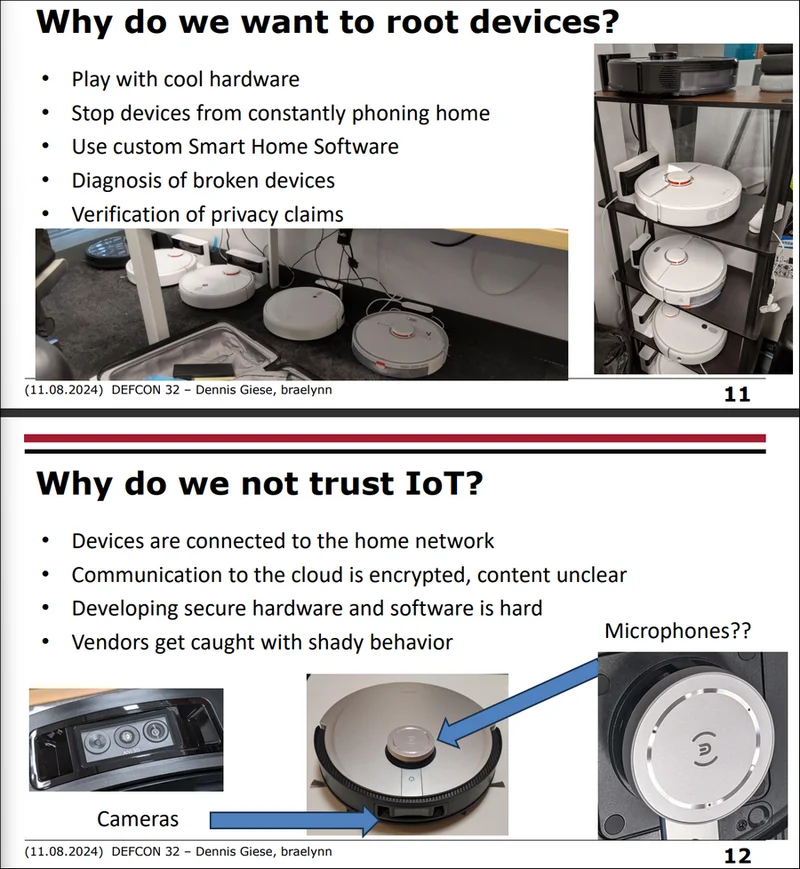

이들이 IoT 기기를 믿지 못는 이유에 대해서 아래와 같이 이야기 합니다.

- 장치가 홈 네트워크에 연결됨

- 클라우드와의 통신이 암호화되어 있고 콘텐츠가 불분명함

- 안전한 하드웨어 및 소프트웨어 개발이 어려운 상황

- 공급업체들이 부적절한 행동으로 발각됨

그리고 로봇 청소기를 루팅하길 원하는 이유 중 ‘맞춤형 스마트 홈 소프트웨어 사용’, ‘프라이버시 검증’, ‘디바이스가 지속적으로 서버에 연결되는 것을 차단하기’ 이 3가지 이유는 저를 포함한 보안에 민감한 많은 사람들이 원하는 부분이기도 합니다.

그럼 더 유명하고 많이 팔린 브랜드는 안전할까요?

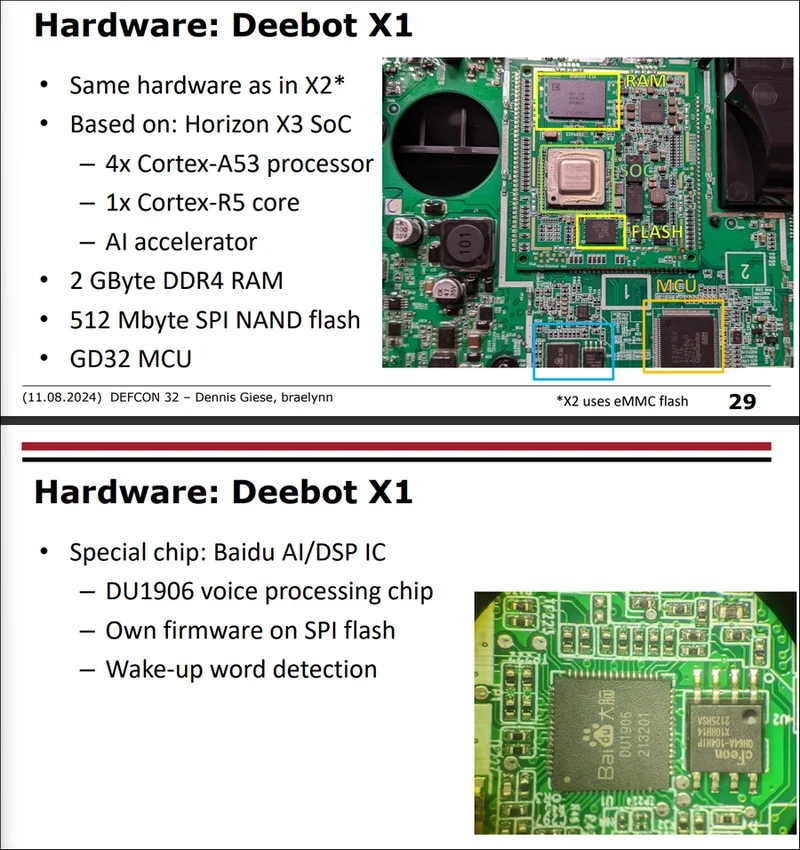

분해한 모델 중 하나의 칩셋들을 보면 ARM Cortex가 사용됐고 RAM, MCU 이런 부분은 신경쓰지 않아도 되겠지만, 바이두(중국의 네이버) 이름이 찍힌 칩셋을 보니 거부감부터 드는 것은 어쩔 수 없습니다.

어차피 중요한 것은 소프트웨어 입니다. “마이크로폰과 카메라 모듈을 통해 정보를 수집하는가?” 그리고 로봇 청소기를 분석한 전문가는 “왜 로봇에 얼굴 인식 AI 모델이 필요한가?”, “텔레메트리 데이터가 AI 훈련에 사용되고 있는가?”에 대한 의문을 제기합니다.

그리고 아래와 같은 다양한 분석 결과를 공유했습니다.

데이터 수집

- 모바일 앱과 로봇은 매우 자주 통신하며, 많은 데이터를 Ecovacs 서버로 전송합니다.

- 주요 데이터 수집 API 엔드포인트: “bigdata”, “data_upload”

- 수집되는 텔레메트리 데이터:

- 로봇의 실시간 위치 좌표 (집 안에서의 위치)

- Wi-Fi 접속 지점 및 네트워크 데이터

- 로봇이 막힐 때 추가 정보 수집

- AI 사진? (옵트인하지 않아도 수집 가능)

클라우드 내 데이터 보관

- 지도 및 사진은 NoSQL 데이터베이스에 저장되며, ObjectID를 아는 사람은 누구든지 접근 가능합니다.

- 로봇과 연결된 지도 데이터는 서버에 남아 있으며:

- 공장 초기화 후에도 살아남음

- 다른 계정에 다시 연결해도 유지됨

- 계정 삭제는 영향을 미치지 않음

- 토큰은 계정 삭제 후에도 유효하여 여전히 로봇에 접근할 수 있음.

장치 내 사용자 데이터 저장

- 사용자 데이터 파티션은 암호화되지 않음.

- 많은 로그, 설정 파일, 지도, 사진이 파티션에 저장됨:

- 실시간 비디오 핀 (MD5 해시), 잔디 깎기 핀 (평문)

- Wi-Fi 자격 증명, 주변 Wi-Fi 접속 지점 정보

- “Hello Yiko” 트래픽 로그

- 공장 초기화 시 모든 정보가 완전히 삭제되지 않음:

- 민감한 로그 파일이 남아 있음

- 추가 문제: 플래시 메모리의 마모 균등화

중고 기기 판매 시, 공장 초기화 후에도 개인 정보 위험이 존재함!

앱 내 TLS 문제

- Ecovacs Home 앱은 올바르게 인증서를 확인하지만,

- 로봇 관련 플러그인은 항상 그러지 않음.

- 플러그인은 자체 서명 인증서를 허용:

- 공항, 호텔 등 안전하지 않은 Wi-Fi 네트워크에서 위험 발생

- 앱 내에서 경고나 오류가 표시되지 않음.

- 사용자 계정 인증 토큰이 유출됨:

- 공격자는 계정 및 장치에 완전한 접근 가능

- 토큰은 7일 후에 만료됨.

로봇 내 TLS 문제

- MQTT 및 TLS 연결이 일부 장치에서 자체 서명된 인증서를 허용함.

- 이는 **중간자 공격(MITM)**을 허용함.

- OTA 업데이트를 주입할 수 있음.

- 완벽한 도구: Aapo Oksman의 certmitm.

은밀한 실시간 비디오

- 카메라에 접근할 때 오디오 경고가 발생함.

- 접근 시 처음과 매 5분마다 경고음이 재생됨.

- 구현 방식: 사운드 파일이 재생됨.

- 문제:

- /data에 저장된 로컬 사운드 파일.

- 사운드 파일을 삭제하거나 대체할 수 있음.

- 공격: 경고음을 빈 파일로 대체.

실시간 비디오

- 앱에서 로봇의 실시간 오디오 및 비디오 접근을 허용함.

- AWS Kinesis를 통해 기능 제공.

- 소유자와 공유된 사용자가 이 기능을 사용할 수 있음.

- PIN으로 보호됨.

- 연결 전 PIN을 요구함.

- PIN은 소유자만 변경 및 재설정 가능.

- 재설정 시 계정 자격 증명이 필요함.

블루투스 원격 코드 실행

- 최신 진공 로봇과 모든 잔디 깎기 로봇이 BLE를 사용하여 설정됨.

- 잔디 깎기 로봇: 항상 BT가 활성화됨.

- 진공 로봇: 부팅 후 또는 일일 재부팅 후 20분간 BT가 활성화됨.

- GATT 프로토콜을 통해 앱과 로봇 간 통신.

- AES 고정 키(예: “12345678ecovacs”)로 페이로드 암호화됨.

- 입력 검증이 불충분함.

유명한 로봇 청소기 보안도 신뢰할 수 없다.

일단 중국산.. (저는 카메라 달려있고 인터넷 되는 기기는 우선 조심합니다.)

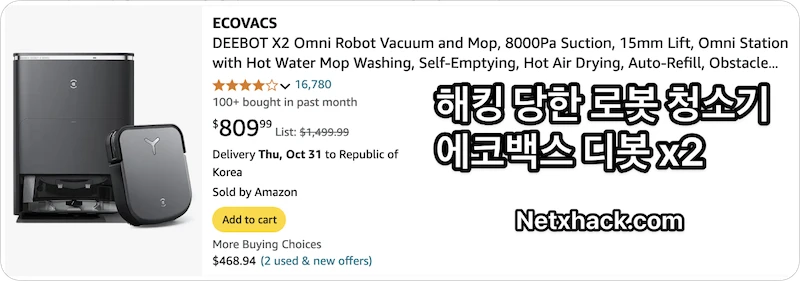

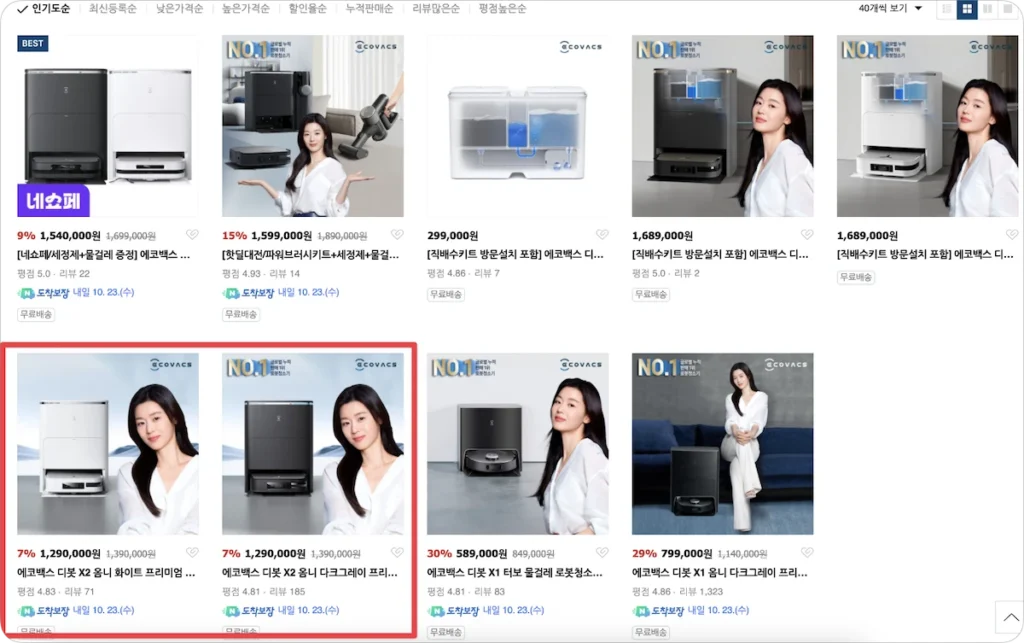

개인적으로 에코백스 로봇 청소기 해킹 사건이 놀라웠던 것은 듣보잡 모델이 아닌 대표적인 로봇 청소기 제조사 중 한 곳이기 때문입니다. 위 이미지를 보시면 아마존 리뷰수가 무려 16,000개를 넘어가죠. 미국에서도 꽤 팔렸어요.

에코백스 브랜드 스토어 들어가보면 해당 모델이 가장 많이 팔렸습니다. 검은색 다크그레이 모델은 리뷰수가 185개나 되네요.

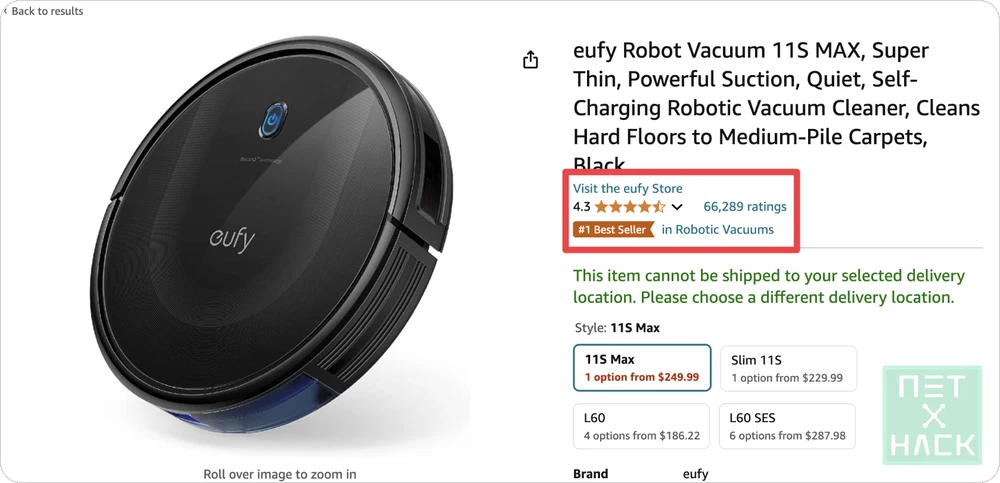

아마존에서 로봇 청소기 판매 1위는 Eufy로 나옵니다. 무려 리뷰가 6만6천개가 넘죠. 제가 바로 이전에 작성했던 가정용 카메라 해킹 글에서 언급했던 브랜드입니다. 개인 정보 보호 정책을 어기고 신뢰가 와장창 깨져버렸던 그 브랜드인데, 대부분의 구매자들은 이런 보안 관련 사건 사고를 대부분 모르고 살 수 밖에 없기 때문에 어쩔 수 없나 봅니다.

이렇게 보안 사고를 터뜨린 회사도 금방 잊혀지고 영향을 받지 않는다면 사전 예방에 돈을 쓰기보다는 터지고나서 수습하는 방향이 더 효율적이라고 생각하게 될까봐 무섭습니다.

그나마 다행인 것은 한국 대기업 로봇청소기 수준이 어느정도 올라왔다는거네요. 유일한 대안입니다.

와,,, 하다하다 이제는 로봇청소기까지..

iot시장이 커지면서 모든게 위험해지겠네요

로봇청소기는 국산이 좋아서 그나마 다행일 수도..

저도 다음 청소기는 국내 대기업으로 고려중입니다