DNS 암호화 DoH DoT 관련 쉬운 설명 글

목차

DNS 그리고 DoH DoT 뭐예요?

우리가 DNS 서버에 보내는 요청을 쿼리(query)라고 부릅니다. 암호화되지 않은 DNS 쿼리는 누군가가 가로채거나 검열할 수 있고, 당신이 접속하려는 사이트를 쉽게 알 수 있습니다.

마치 교도소에 갇힌 수감자가 밖으로 편지를 보내려고 하는데 중간에서 누구에게 보내는지 모두 체크하는 것은 물론, 받는 사람을 수정하거나 보내지 않을 수 있는 것과 같습니다.

암호화 된 DNS 쿼리는 누군가가 가로챌 수 없고, 만약 그렇다해도 알아볼 수 없기 때문에 안전합니다.

HTTP(Hyper Text Transfer Protocol)가 보안 위험이 있어 HTTPS(Hyper Text Transfer Protocol Secure)가 보급된 것 처럼, DNS 또한 보안이 강화된 방식을 사용하는 것을 권합니다.

무조건 보안 DNS를 사용해야 하나요?

큰 우려를 하실 필요는 없고 쓰지 않아도 큰 위험은 없습니다. HTTP의 경우에는 우리가 아이디, 비번, 카드번호 입력 등 중요한 정보도 입력하는데 사용되기 때문에 무조건 HTTPS를 권장하지만 DNS의 경우에는 그보다는 훨씬 제한적이어서 DoT, DoH(둘다 아래 설명)를 쓰지 않는다고해서 나에게 큰 문제가 생기거나 하진 않습니다.

DNSSEC(Domain Name System Security Extensions) : 이건 이런것도 있다 하고 넘어가셔도 됩니다.

아래의 DoT, DoH만 알아두어요.

사용하면 구체적으로 어떤 효과가 있어요?

간단하고 쉽게 설명해드리면, 인터넷 회사 등 우리에게 DNS 서버를 제공하는 조직은 우리가 언제 어디에 접속하는지 알 수 있습니다.

하지만 DNS 요청이 모두 암호화 된다면 알 수 없으며 네트워크 관리자 혹은 다른 눈과 손이 나의 DNS 쿼리를 모니터링 하는 것을 차단시켜주고, 누군가가 사용자의 브라우징을 통한 정보들을 수집하거나 판매하기가 어려워집니다. 그렇다고 ISP가 내가 접속한 사이트를 아예 모르게 되느냐? 그건 아닙니다. 좀 더 확실히 하려면 VPN 써야죠.

DNS 보안 종류

DoT (DNS over TLS)

이름 그대로 TLS를 통해 DNS를 보호합니다. (TLS란?) DoT는 서버와 클라이언트 사이에서 DNS 트래픽을 보호하기 위해 853 Port를 사용하여 TLS 세션을 설정합니다.

853라는 특정 포트를 사용하기 때문에 네트워크 관리자가 막을 수 있습니다. 회사에서 회사 입장의 보안 등의 문제로 막을 수도 있고, 공항이나 호텔 등 공공장소에서도 막을 수 있습니다.

DoH (DNS over HTTPS)

DoT의 단점은 853 Port라는 특정 포트를 사용하는 것인데, 내가 사용하는 네트워크의 관리자가 있다면 이 포트라는 문을 닫아버릴 수 있습니다. 하지만 DoH는 우리가 인터넷을 사용할 때 거의 필수가 되어버린 443을 쓰다 보니 이 부분에서는 유리하죠.

우리에게 그리 중요한 부분은 아니지만 복호화 없이 DoH를 구분이 된다는 의갼(#1 / #2)도 있습니다.

그 외

DNScrypt, DNS-over-QUIC, DNS-over-DTLS 등 있습니다.

DoT vs DoH 어떤 것을 더 추천하나요?

‘DNS over TLS’ 그리고 ‘DNS over HTTPS’ 둘다 DNS 클라이언트와 DNS 서버 간에 암호화를 제공하여 데이터 프라이버시와 무결성을 보장합니다. 그리고 둘다 IETF 표준입니다.

두 방식에 대해 많은 의견과 토론이있지만, 대체적으로 봤을때 DoT는 조금 더 안전한 문이지만, 회사 및 국가 등이 막으려면 막을 수 있다는 것인데, 우리같은 일반인들의 일반적인 환경에서는 거의 해당하지 않는 사항일 것 입니다.

DoH는 군중 속에 숨어드는 것과 같아서 막기 어려운 장점이 있지만, 보안 전문가들은 DoT에 신뢰감을 조금 더 표하는 것 같습니다.

DoH는 애플리케이션 계층, DoT는 전송 계층을 통하므로 DoT가 좀 더 가볍다는 의견도 있으나 막상 사용해보면 차이를 느끼기 어렵고 공급자에 따른 속도가 더 큽니다.

초보분들이 ‘가장 쉽고 간단하게’ 조금 더 안전한 웹서핑을 즐기실 수 있는 방법이 웹브라우저 설정에서 DoH 설정을 하는 것 입니다. 뭔가 잘 안될때 바로 바꾸기도 쉽구요.(* DoH 설정으로 차단된 사이트에 접속이 되거나 하진 않습니다.ㅎㅎ)*

‘쓰기 쉽다’는 것은 매우 강력한 장점입니다.

크롬, 파이어폭스, 엣지, 브레이브 브라우저 등등 요즘 많이 사용하는 웹브라우저들의 설정에서 DoH 설정을 제공하기 때문에 ‘접근성’ 또한 매우 좋습니다.

특별한 이유가 없다면 DoH로도 부족함이 없으니 추천을 드립니다.

혹시 댓글로 질문하실까봐 미리 말씀드리면 저는 평소엔 아무것도 안씁니다.

웹브라우저에서 DoH 설정하는 방법

제가 사용하는 파이어폭스 기준으로 설명드릴게요. 다른 웹브라우저도 설정들어가서 검색창에 DNS 치면 똑같이 나올거예요.

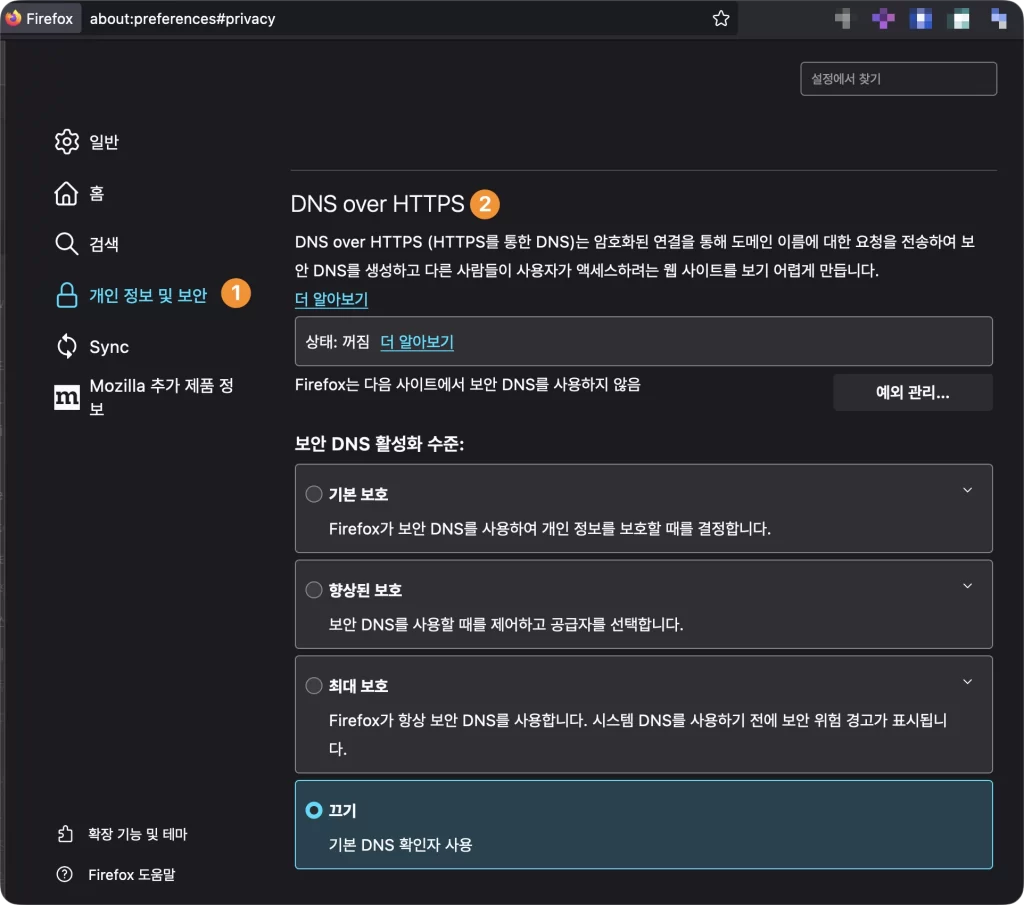

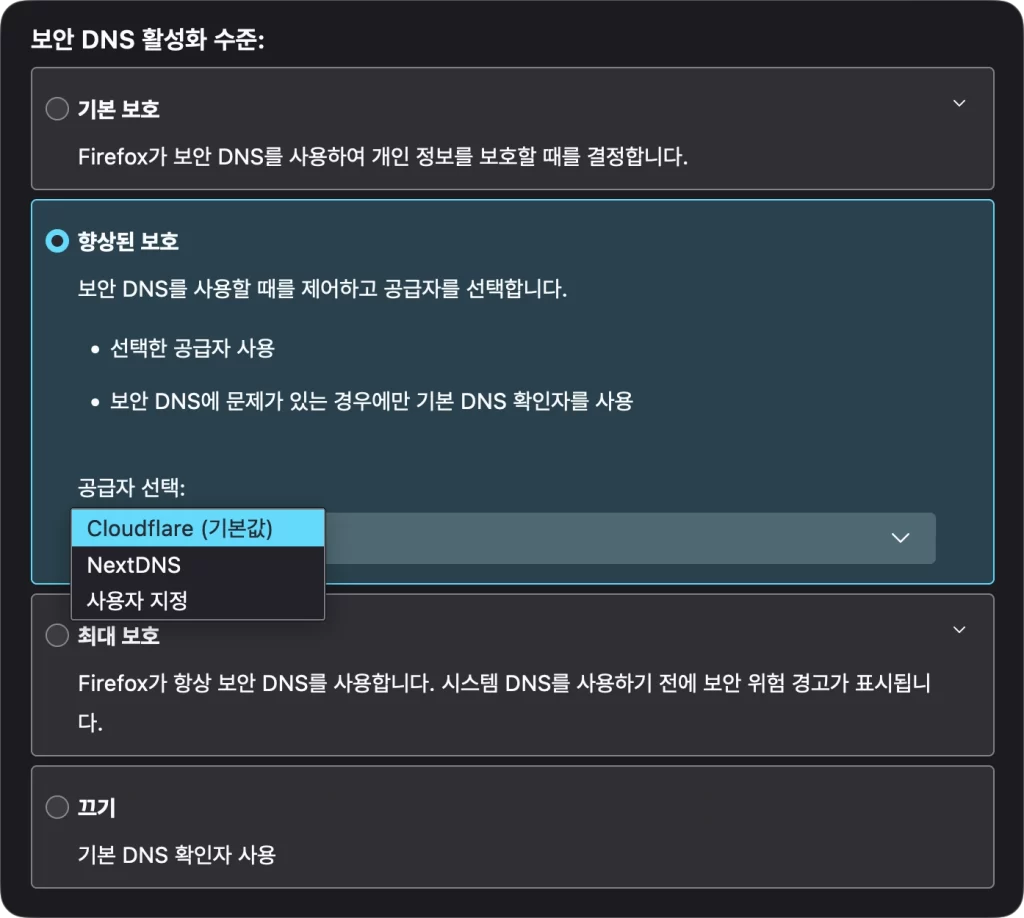

개인 정보 및 보안 – 가장 아래로 스크롤 – DNS over HTTPS

무난한 ‘향상된 보호’ 선택 후 Cloudflare 혹은 NextDNS 설정

혹시나해서 말씀드리는데 DoH 설정했다고 막힌 사이트에 뚫리는 것은 아닙니다. ㅎㅎ

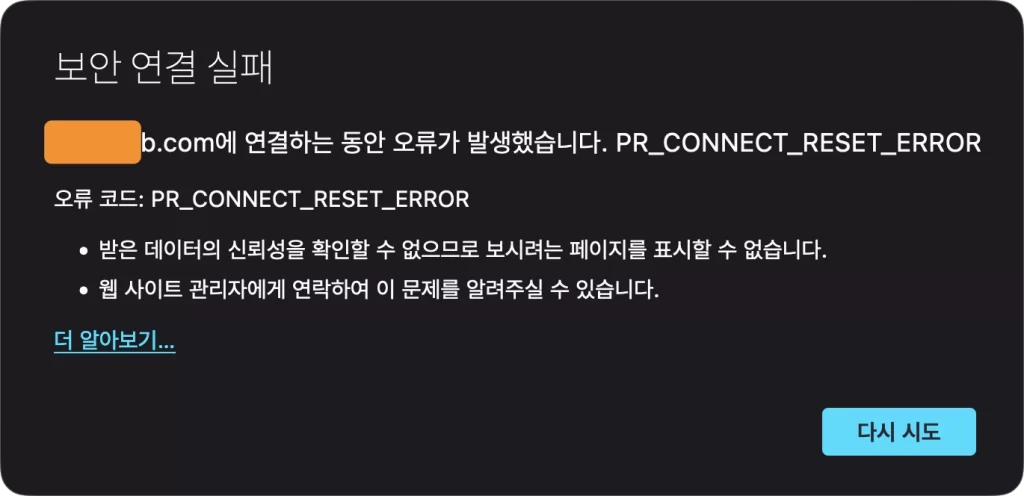

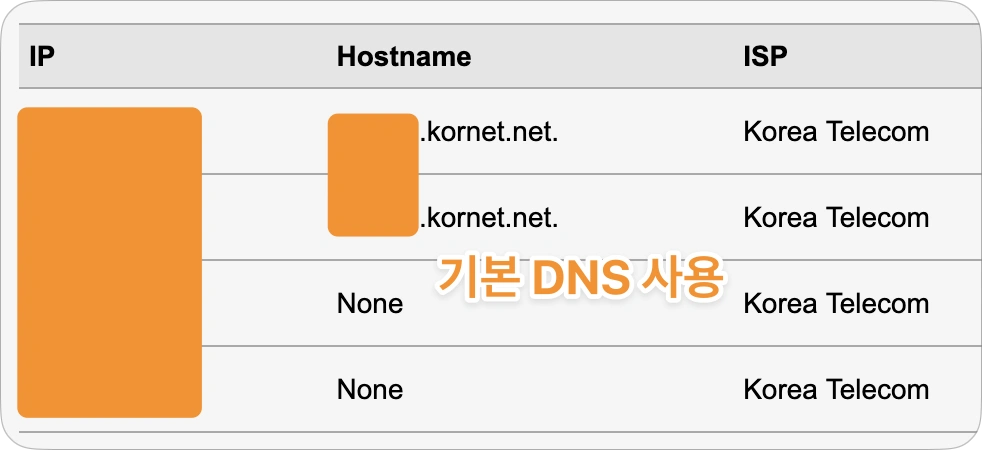

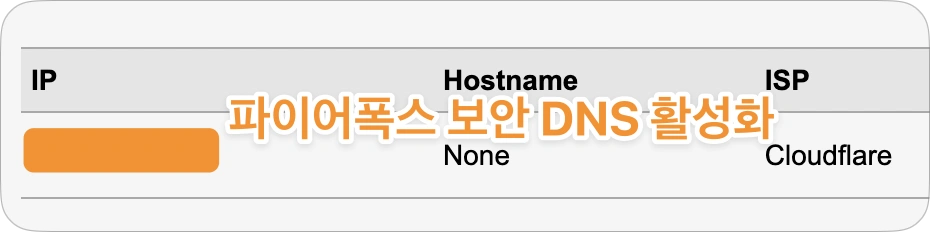

DoH 설정 전에는 제가 사용하는 KT 정보가 뜹니다.

설정 후에는 클라우드플레어로 나옵니다.

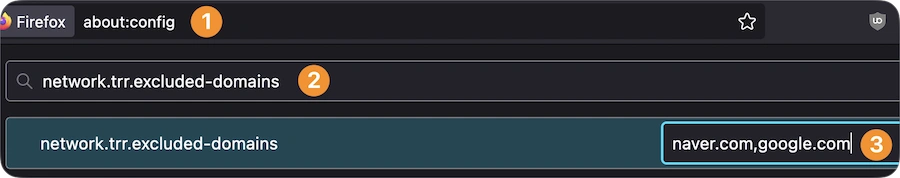

혹시나 DoH를 상시로 쓰실 분 중 특정 도메인만 ISP(인터넷 회사) DNS 사용하실 분은 파폭 기준으로 위 처럼 about:config 주소창에 쓰고 들어가서 network.trr.excluded-domains 입력 후 눌러서 쉼표로 구분해서 복수의 도메인을 입력하실 수 있습니다.

생각해볼 문제 하나

보안을 위해 DNS 암호화를 선택하는 우리가 택하는 DNS 서버는 대부분 1.1.1.1 혹은 8.8.8.8 일 것 입니다. 둘다 미국의 대기업이죠. 🙂 DoH 반대론자들은 오히려 DoH로 인해서 DNS 데이터가 소수의 기업에게 집중될 수 있다고 이야기 하기도 합니다.

제가 얘들이 안전하다 안전하지 못하다 100% 확실한 팩트로 증명할 수는 없기 때문에 쓰기전에 우리가 한번 생각해볼 문제로 남겨봅니다.

이 외에도 Quad9, Adguard DNS, CleanBrowsing, NextDNS, Control D 등 많은 DNS 공급자들이 있으니 골라서 써보시는 것도 좋습니다.

이 글을 읽고 DNS에 대해서 너무 신경쓰실 필요는 없습니다. DNS 암호화로 우리가 누릴 수 있는 보안 강화는 부분적인 것 입니다.

IP 주소가 바뀐다거나 통신 전체가 암호화 된다거나 하는 것은 아니며 가장 중요한 나를 추적이나 및 특정할 수 없게 해주는 ‘익명성’과는 관계가 없으니까요.

제가 VPN을 항상 쓰는 이유 중 하나죠. – 선택 가이드도 읽어보시면 좋습니다. 상단 메뉴에서 ‘VPN 리뷰’를 누르시면 됩니다.

안녕하세요. DNS 이것저것 궁금해서 이 글을 다 잘 읽어보았습니다. 하지만 게시 업데이트는 2023년인데도, 2023년이후로 안올라시더라군요. 게시 업데이트가 작년이라는 점에 아쉬웠습니다.

No-Log를 적용하고 있는 DNS 몇 곳이 있었는데 그리고 No-Log 적용 및 익명화 처리하는 유명하는 DNS는 DNS SB, Mullvad DNS, Quad9밖에 없긴하지만 NetxHack님이 작성하신 DNS 관련 일에서 유명하는 DNS 업체가 한 곳뿐이라 이미 올라와있어서 제외했습니다. 아래 주소를 같이 작성했습니다. DNS 관련 정보를 알려드렸으나 확인해주세요.

https://dns.watch

https://tiarap.org

https://controld.com

https://dns.sb

https://mullvad.net/en/help/dns-over-https-and-dns-over-tls

리뷰 및 평가 부탁드려요.

그리고 Netxhack님의 블로그에 개선 사항이 필요한 것 같아 원하는 글 검색 기능이 없어서 불편합니다. 만약에 가능하면 원하는 글 검색 기능이 지원하게 해주세요. 감사합니다.

메뉴에서 DNS로 들어가시면 비교 결과를 올려놨습니다. 재미있게 보세요.

아 그리고 블로그 하단에 검색창을 만들었습니다!

좋은 정보 감사합니다. 국내에서 특정 DNS 서비스 수요가 매우 낮은 편이라 따로 해보진 않았는데

제가 시간내어 한두곳이라도 꼭 리뷰해보겠습니다.

저는 vpn을 따로 안 써서 mullvad에서 제공하는 dns를 쓰고 있어요.

웹브라우저에 DoH를 설정하는 장점이 참 공감되네요.

웹브라우저로 파이어폭스를 쓰시는 듯한데 최근에 나온 mullvad browser도 리뷰해주실 수 있는지 궁금해요.

저번에 한번 사용해봤는데 아직 특별한 점이 없어서 리뷰를 좀 미뤘습니다. 조만간 다시 한번 사용해보겠습니다!

맞는 말씀입니다 🙂

DoH반대론자들 우려하는 부분은 아마 DoH설정의 대한 기본값에 대한 부분일텐데 그 동안 ISP들이 DNS서버를 독점적으로 운영해오고 상당 수 사용자들이 ISP의 DNS를 사용해왔다는 것을 생각하면 반대론자들의 근거는 허무맹랑하죠. 또한, DNS서버를 바꾸면 해결될 문제고요. 저는 xTom에서 운영하는 DNS.SB를 사용하고 있고 상당 수의 VPN업체들이 해당 서버를 사용하니 VPN DNS서버가 DoH가 되지 않는 경우 같이 사용해 볼 수도 있겠습니다.

댓글이 안보이셔서 두번 쓰신것같아서 내용이 더 많은 이 댓글을 승인했습니다. 🙂 스팸때문에 바로 보이지 않은 것이니 이해해주세요.

DNS.SB는 한번도 써보지 않았는데 정보 댓글 감사합니다.